UPnP爆漏洞[转帖]

[转帖]:http://bbs.pediy.com/showthread.php?t=162000

据路透社报道,安全软件厂商Rapid7今天披露,成千上百万的个人家庭网络设备中普遍存在一个安全漏洞,心怀不轨的直接通过互联网就能发起攻击。

据称,这一漏洞出现在个人电脑、路由器、打印机和存储设备广泛使用的UPnP(通用即插即用)技术标准中。UPnP可以很方便地让网络识别设备并与之通信,降低建立网络的复杂度,在绝大多数设备上都是默认开启的。

但是研究人员经过长达五个半月的扫描和研究后发现,UPnP标准里有三个不同的问题,这就导致大约有4000-5000万台路由器等网络设备很容易被入侵,其中2300多万台存在一个远程代码执行漏洞,1500多家厂商的6900多种产品已经被确认至少存在一种漏洞,涉及贝尔金、D-Link、思科Linksys、Netgear等各大品牌。

Rapid7 CTO HD Moore说:“这是我见过的最泛滥的bug。”

Rapdi7已经通过卡内基梅隆大学软件工程学院的CERT协调中心私下通知了“涉案”的电子产品厂商,并提供了相关识别工具,不过目前尚未收到任何反馈和评论。来自某家网络设备生产商的消息称,已经接到CERT的通知,正在准备回应。

Rapid7在白皮书中详细描述了他们发现的漏洞的详细情况,并给出了一组数据:

- 2.2%的公共IPv4地址会响应来自互联网的UPnP发现请求。

- 8100万个独立IP地址会响应UPnP发现请求,比加拿大全国的IP地址还要多一些。

- 上述IP地址中有20%同样暴露于SOAP API,可以让黑客绕过防火墙攻击系统。

- 4个软件开发包就占了所有已发现UPnP实例的73%。

- 332款产品在使用MiniUPnPd v1.0,存在远程漏洞。

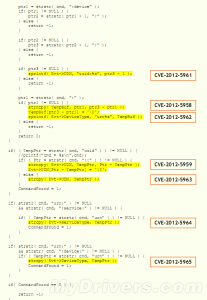

- 只要一个UDP数据包就能利用新发现的8个libupnp漏洞,而这个数据包是可以伪造的。

安全软件机构Veracode CTO Chris Wysopal表示,这一发现会让业界对UPnP安全领域产生足够的重视,带动后续研究。他指出:“这绝对是恐怖级别的发现。对此还会有更多研究,结果可能会更吓人。”

UPnP漏洞检测工具:http://www.rapid7.com/resources/free-security-software-downloads/universal-plug-and-play-jan-2013.jsp